يٌطور أساليب معقدة.. هجوم سيبراني يستهدف المنظمات النووية

هجمات سيبرانية

اكتشف فريق البحث والتحليل العالمي لدى كاسبرسكي (GReAT)، حملة هجوم جديدة مستمرة منذ أكثر من 5 سنوات، تستهدف موظفي منظمات مرتبطة بالقطاع النووي.

وتستمر الحملة في تطوير أساليب مُعقدة للغاية، تشمل البرمجيات الخبيثة التي تم تمويهها على أنها اختبارات تقييم مهارات تكنولوجية للمحترفين في هذا المجال.

استهدفت حملة مجموعة Lazarus، والمعروفة بهجومها Operation DreamJob، في المرحلة الأخيرة موظفين في منظمة مرتبطة بالطاقة النووية في البرازيل، بالإضافة إلى موظفين في قطاع آخر غير محدد في فيتنام.

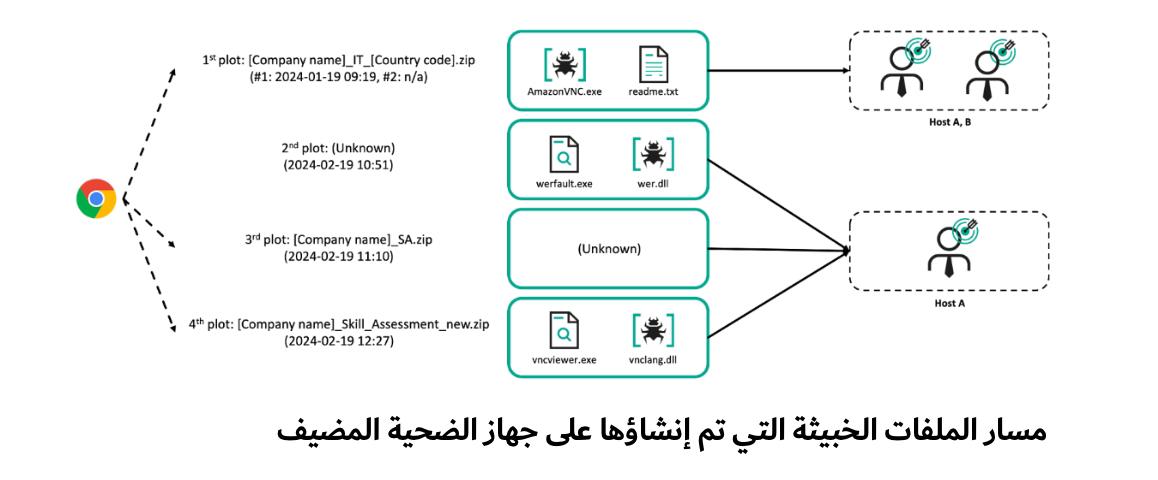

وأوضحت كاسبرسكي في بيان، أن هذه الهجمات كانت تتم عبر إرسال ملفات مضغوطة مموهة على أنها تقييمات للمهارات لمناصب تكنولوجيا المعلومات في شركات بارزة في الطيران والدفاع.

واستهدفت المجموعة على الأقل اثنين من الموظفين في المنظمة نفسها، حيث تلقوا هذه الملفات المُعدلة بشكل دقيق.

واعتمدت مجموعة Lazarus في تنفيذ هجماتها على تقنيات مُعقدة، مثل برمجية الباب الخلفي "CookiePlus"، التي تم اكتشافها حديثًا وتم تمويهها على أنها مكون إضافي مفتوح المصدر لبرنامج “Notepad++”.

بمجرد تثبيت البرمجية، تبدأ في جمع البيانات الحساسة عن النظام، مثل أسماء الأجهزة ومسارات الملفات، ومن ثم تعمل على تعديل جدول التنفيذ للبقاء في حالة "سكون" لفترات زمنية طويلة بهدف تفادي اكتشافها.

علاوة على ذلك، استخدمت المجموعة تقنيات مُتعددة لشن الهجوم، بما في ذلك برنامج لتنزيل البرمجيات الخبيثة مثل "Ranid Downloader"، وبرمجية حوسبة شبكة افتراضية (VNC) محقونة ببرمجية حصان طروادة وأداة عرض سطح المكتب البعيد لنظام التشغيل Windows، كما تم تضمين ملف AmazonVNC.exe، الذي تولى مهمة فك التشفير وتشغيل البرمجيات الخبيثة.

وفي تعليق حول هذه الهجمات، قال خبير الأمن في فريق GReAT، سوجون ريو: “التهديدات التي تشكلها عملية Operation DreamJob تشمل سرقة البيانات الحساسة مثل المعلومات الشخصية واستخدامها في التجسس أو الهجمات المستقبلية”.

وأضاف ريو، أن البرمجيات الخبيثة التي طورّتها المجموعة للمهاجمين تتيح الحفاظ على وجودها في النظام لفترات طويلة دون أن يتم اكتشافها، ما يزيد من المخاطر التي قد تترتب على الهجوم.

-

12:00 AMالفجْر

-

12:00 AMالشروق

-

12:00 AMالظُّهْر

-

12:00 AMالعَصر

-

12:00 AMالمَغرب

-

12:00 AMالعِشاء

أخبار ذات صلة

عادة مسائية شائعة تهدد رجولتك.. دراسة تربط الهاتف بالعقم

05 أبريل 2025 01:09 ص

مستقبل مجهول لـ"تيك توك".. الصين ترفض البيع ومهلة إضافية من ترامب

04 أبريل 2025 11:40 م

5 معلومات لا تشاركها مع "شات جي بي تي" للحفاظ على بياناتك

30 مارس 2025 07:57 م

AllCall تدخل السوق المصرية رسميًا وتعلن تصنيع هواتفها محليًا

29 مارس 2025 01:25 م

طريق كأس العالم للرياضات الإلكترونية.. خريطة بطولات "فري فاير" 2025

23 مارس 2025 05:29 م

ريلمي تكشف رسميا عن Realme P3 Ultra بتصميم مميز ومواصفات قوية

23 مارس 2025 05:01 م

آبل تتخلى عن منافذ الشحن في هواتفها الجديدة..ما البديل؟

23 مارس 2025 04:22 م

تقنيات عرض متطورة.. "فيليبس" تكشف عن شاشات الألعاب Evnia QD OLED

18 مارس 2025 05:01 م

أكثر الكلمات انتشاراً