23% زيادة هجمات BYOVD على Windows.. تحذيرات وتدابير للحماية

الهجمات الإلكترونية

حسن راشد

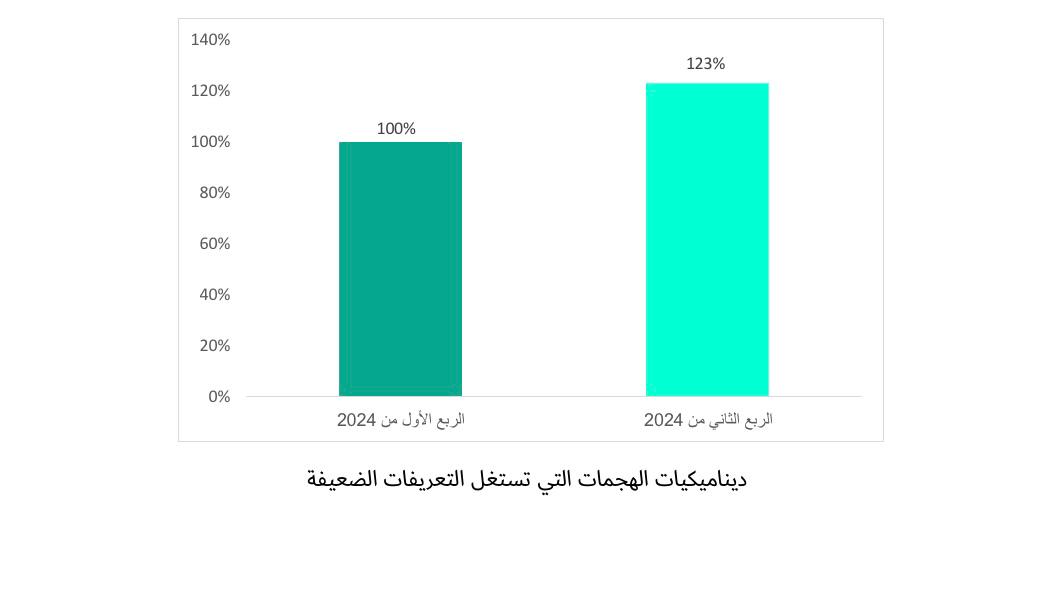

يركز "الهاكرز" بشكل متزايد على استغلال التعريفات المعرضة للخطر في نظام Windows، حيث شهد الربع الثاني من عام 2024 زيادة بنسبة 23% في عدد الأنظمة التي تعرضت للهجوم باستخدام هذه الطريقة، مقارنةً بالربع الأول، حسب خبراء كاسبرسكي.

وتشير تقارير كاسبرسكي، إلى أن هذا الأسلوب الهجومي شهد زيادة ملحوظة في عام 2023، ويكتسب حاليًا مزيدًا من الزخم، ما يشكل تهديدًا محتملاً للأفراد والمؤسسات على حد سواء.

وفي الربع الثاني من عام 2024، ارتفع عدد الأنظمة المستهدفة بأسلوب BYOVD بنسبة 23% مقارنةً بالربع السابق، ويمكن استغلال هذه التعريفات في مجموعة متنوعة من الهجمات، بما في ذلك برمجيات الفدية والتهديدات المتقدمة المستمرة (APTs).

تُعرف الهجمات الرقمية التي تستغل التعريفات المعرضة للخطر بمصطلح BYOVD، وهذا الأسلوب يتيح لمصادر التهديد تعطيل حلول الأمان في النظام، ما يمكنهم من ترقية الامتيازات وبدء أنشطة خبيثة متعددة، مثل تثبيت برمجيات الفدية أو تنفيذ عمليات تجسس أو تخريب، خاصة إذا كانت مجموعة من التهديدات المتقدمة المستمرة (APT) هي المسؤولة عن الهجوم.

تحذيرات من استغلال التعريفات الضعيفة

وأوضح رئيس أبحاث مكافحة البرمجيات الخبيثة في كاسبرسكي، فلاديمير كوسكوف، أن التعريفات رغم كونها مشروعة، قد تحتوي على نقاط ضعف يمكن استغلالها لأغراض خبيثة.

وأشار كوسكوف، إلى أن الجناة يستخدمون أدوات وطرق متنوعة لتثبيت تعريفات ضعيفة على الأنظمة، وبمجرد تحميل نظام التشغيل لهذا التعريف، يصبح بإمكان المهاجم استغلاله للتحايل على قيود حماية النواة لتحقيق أهدافه.

وأضاف أن من الجوانب المثيرة للقلق في هذا الاتجاه هو الانتشار السريع للأدوات التي تستغل التعريفات المعرضة للخطر، والتي يمكن العثور عليها بسهولة عبر الإنترنت، ورغم أن عدد هذه الأدوات كان محدودًا في عام 2024، حيث تم نشر 24 مشروعًا فقط منذ عام 2021، فقد رصد خبراء كاسبرسكي زيادة في عدد الأدوات المتاحة على الإنترنت العام الماضي.

ولفت إلى أنه على الرغم من عدم وجود ما يمنع مصادر التهديد من تطوير أدواتها الخاصة، فإن الأدوات المتاحة للجمهور تقلل من الحاجة إلى المهارات اللازمة للبحث عن التعريفات الضعيفة واستغلالها، وفي عام 2023 وحده، تم تحديد حوالي 16 أداة جديدة من هذا النوع، مما يمثل زيادة كبيرة مقارنةً بواحدة أو اثنتين فقط في السنوات السابقة، ومع هذا الارتفاع، يُنصح بشدة بتطبيق تدابير حماية قوية على أي نظام.

تدابير فعالة للتصدي للتهديدات

تُعتبر التدابير التالية فعالة في مواجهة التهديدات الناتجة عن استغلال التعريفات الضعيفة:

1. احرص على فهم بنيتك التحتية بشكل جيد وراقب أصولها بعناية، مع التركيز على المحيط الخارجي.

2. اعتمد على حلول لحماية مؤسستك من مجموعة متنوعة من التهديدات، لتوفير حماية في الوقت الحقيقي ورؤية واضحة للتهديدات، بالإضافة إلى قدرات التحقيق والاستجابة من خلال تقنيات الاكتشاف والاستجابة للنقاط الطرفية (EDR) والاكتشاف والاستجابة الموسعة (XDR)، ما يساهم في تأمين الأنظمة ضد استغلال التعريفات غير المحصنة.

3. نفذ عملية إدارة للإصلاحات (Patch Management) للكشف عن البرمجيات المعرضة للخطر داخل البنية التحتية وتثبيت إصلاحات الأمان بشكل فوري، ويمكن أن تساعد حلول مثل Kaspersky Endpoint Security وKaspersky Vulnerability Data Feed في هذا المجال.

4. أجرِ تقييمات أمنية دورية لتحديد مكامن الضعف ومعالجتها قبل أن تصبح نقاط دخول للمهاجمين.

أخبار ذات صلة

بعد تبكيرها.. تعرف على موعد صرف مرتبات أبريل 2025

04 أبريل 2025 01:36 م

أسعار سبائك الذهب اليوم الجمعة.. تبدأ من 1 جرام

04 أبريل 2025 12:05 م

الفائز الوحيد من حرب الرسوم.. هل يحافظ الذهب على بريقه؟

04 أبريل 2025 10:29 ص

بين التحفظ والتصعيد.. كيف تفاعلت دول العالم مع رسوم ترامب الجمركية؟

04 أبريل 2025 09:33 ص

بسبب الرسوم الجمركية.. النفط يتجه نحو أسوأ أداء أسبوعي

04 أبريل 2025 08:55 ص

سعر الدولار اليوم الجمعة 4 أبريل 2025

04 أبريل 2025 07:00 ص

رسوم ترامب الجمركية تهدد بارتفاع أسعار هواتف أيفون

03 أبريل 2025 11:39 م

"مورجان ستانلي" يتراجع عن توقعاته للفائدة الأمريكية بعد قرارات ترامب

03 أبريل 2025 10:55 م

أكثر الكلمات انتشاراً